Introducción

En este write-up, utilizamos Nmap para escanear puertos e identificar servicios abiertos, con un enfoque en Redis en el puerto 6379. Procederemos a enumerar el servicio Redis y extraer la flag.

Platform: Hack The Box

Level: Very Easy

Enumeración

target: 10.129.97.198

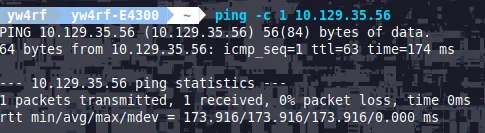

Realizamos la comprobación de la conexión con la maquina mediante el comando ping -c 1 10.129.35.56

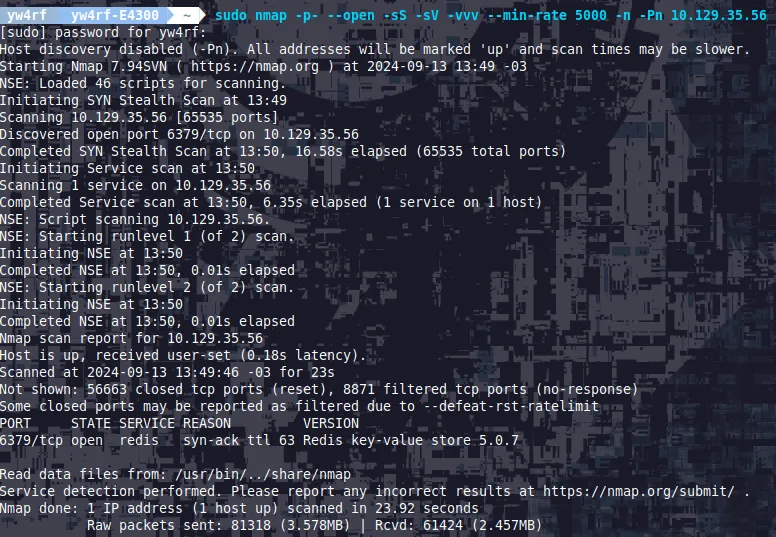

Luego de verificar la conexión, realizamos un escaneo de servicios y puertos abiertos con Nmap

Vemos que tenemos un solo puerto abierto, el cual es 6379 que corre el servicio Redis Con una rapida busqueda en Google podemos ver:

Redis

Con una busqueda rapida en Google podemos ver que “Redis es un motor de base de datos en memoria, basado en el almacenamiento en tablas de hashes pero que opcionalmente puede ser usada como una base de datos durable o persistente.”

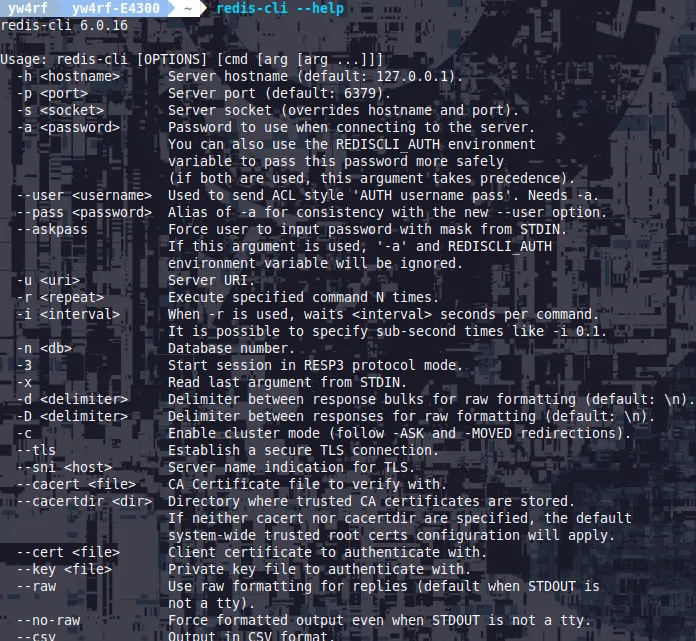

En caso de no tener redis-cli (Redis Command Line Interface) instalado en el sistema tendremos que hacerlo.

Una vez instalado ejecutaremos redis-cli --help para ver que flags nos permite usar

Como vemos podemos usar redis-cli -h {target ip} para conectarnos al redis del objetivo

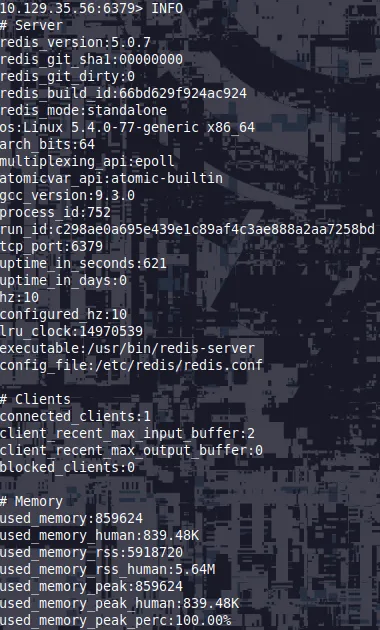

Una vez conectados, podemos usar el comando INFO para obtener información de la base de datos Redis

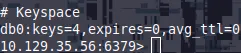

Como podemos observar, la version redis_version:5.0.7 y que hay en total keys=4, esto lo podemos confirmar con DBSIZE

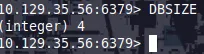

Con KEYS * nos muestra todas las KEYS de la base de datos Redis

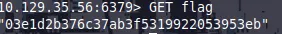

Una vez hayamos visto la flag, para obtenerla podemos usar el comando GET flag

Ya con la flag, hemos terminado la maquina.